Konfiguration MSSQL-basierter Assets

Diese Anleitung beschreibt die Konfiguration von Assets, deren Daten von einer MSSQL-Instanz gelesen werden. Der Zugriff auf MSSQL-Instanzen erfolgt über Powershell. Asset spezifische Schritte sind entsprechend gekennzeichnet.

Voraussetzungen

Für den Zugriff auf MSSQL-Instanzen via Powershell müssen die Hosts, auf denen die MSSQL-Instanzen laufen, wie in Konfiguration von Windows-Hosts via Domänencontroller beschrieben konfiguriert sein.

Konfiguration der MSSQL-Instanz

Die Konfiguration wird ausnahmslos über das Microsoft SQL Server Management Studio vorgenommen. Als User wird der in Konfiguration von Windows-Hosts via Domänencontroller angelegte CIO Cockpit-User genutzt.

1. Login für CIO Cockpit-User

Der CIO Cockpit-User wird berechtigt, sich auf der Datenbankinstanz einzuloggen.

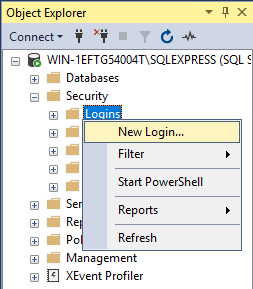

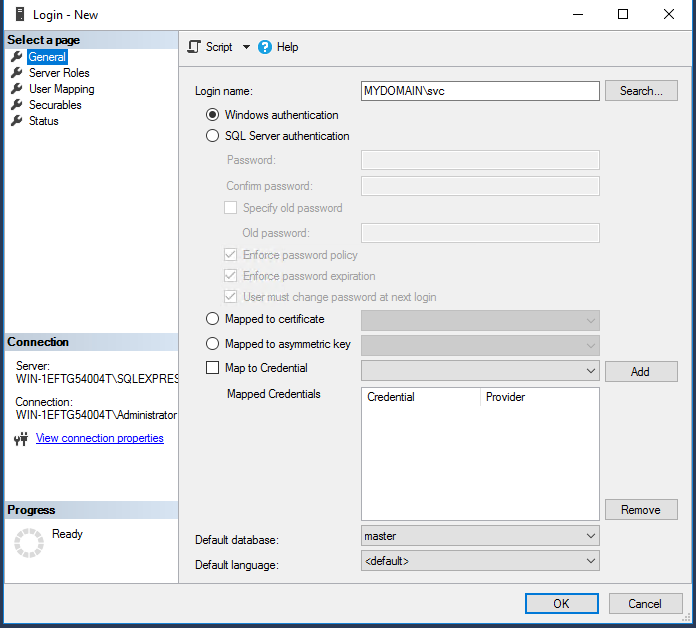

Navigation: „Object-Explorer“ -> „Security“ -> „Logins“: Im Kontextmenü „New Login“. Das Fenster „Login - New“ erscheint. Hier „General“ (linke Leiste) auswählen -> In die Box neben „Login name:“ den CIO Cockpit-User eintragen. Unter Umständen hilft dabei die Suchfunktion, die sich rechts neben der Box befindet („Search…“). Falls der User nicht gefunden wird, sollte unter „Locations“ die richtige Domäne ausgewählt werden. Das Fenster kann via „OK“ geschlossen werden.

2. Rollen des CIO Cockpit-Users auf Systemsichten

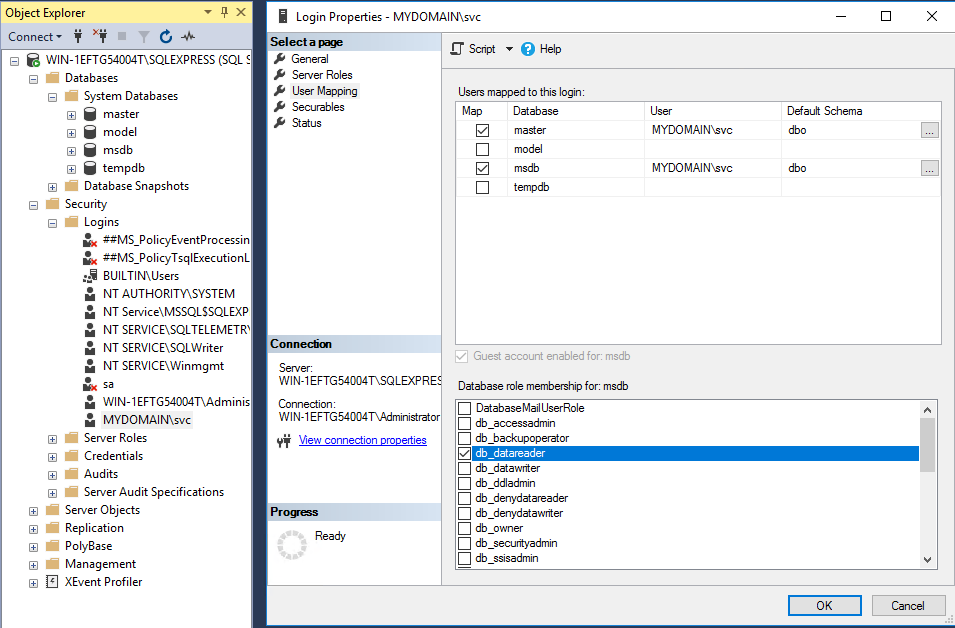

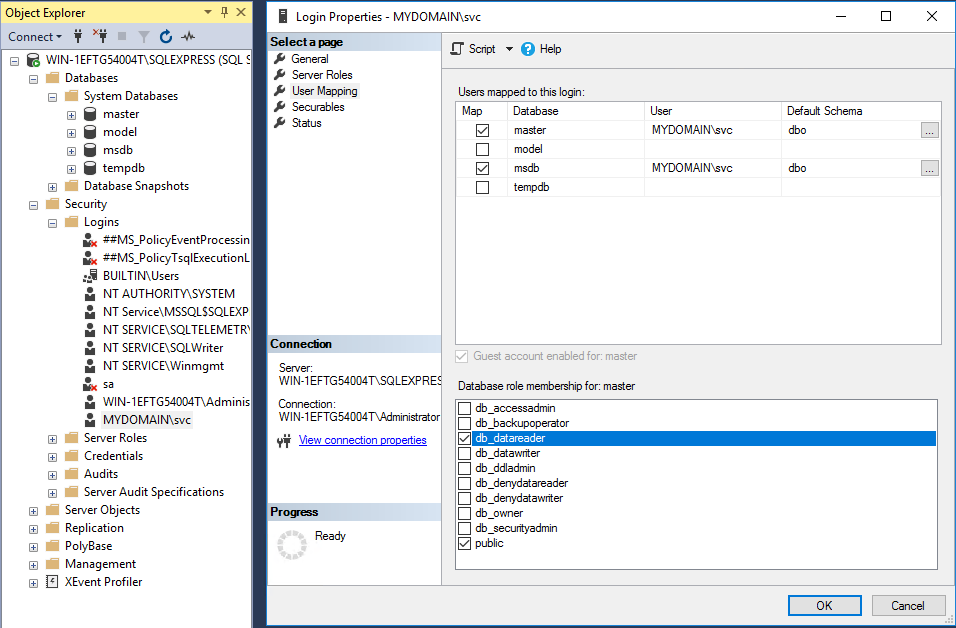

Der CIO Cockpit-User bekommt die Rolle „db_datareader“ auf der „master“- und „msdb“-Sicht der Instanz.

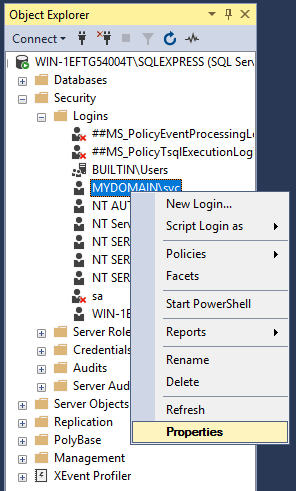

Navigation: „Object-Explorer“ -> „Security“ -> „Logins“ -> CIO Cockpit-User: Im Kontextmenü „Properties“ auswählen. Das Fenster „Login Properties“ öffnet sich. Hier in der linken Spate „User Mapping auswählen“. In der Tabelle „Users mapped to this login“ jeweils für die Datenbank „master“ und „msdb“ in der unteren Tabelle unter „Database role membership for: (master bzw. msdb)“ den Haken bei „db_datareader“ setzen. Das Fenster kann via „OK“ geschlossen werden.

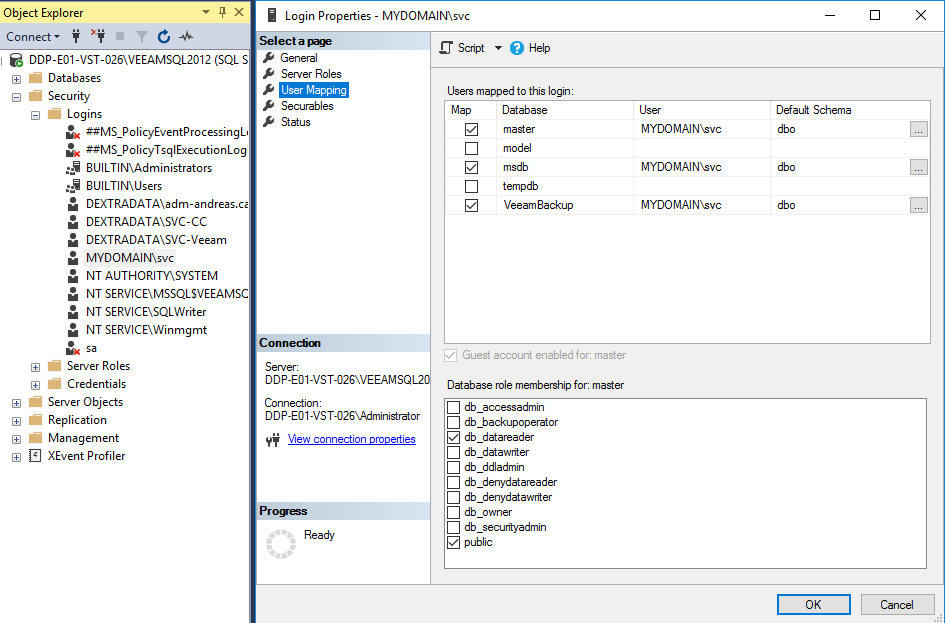

2a. Nur Veeam: Zusätzliche Rolle des CIO Cockpit-Users auf Veeam-Datenbank

Der CIO Cockpit-User bekommt analog zu Schritt 2 die Rolle „db_datareader“ auf der Veeam-Datenbank.

3. Berechtigungen auf MSSQL-Instanz

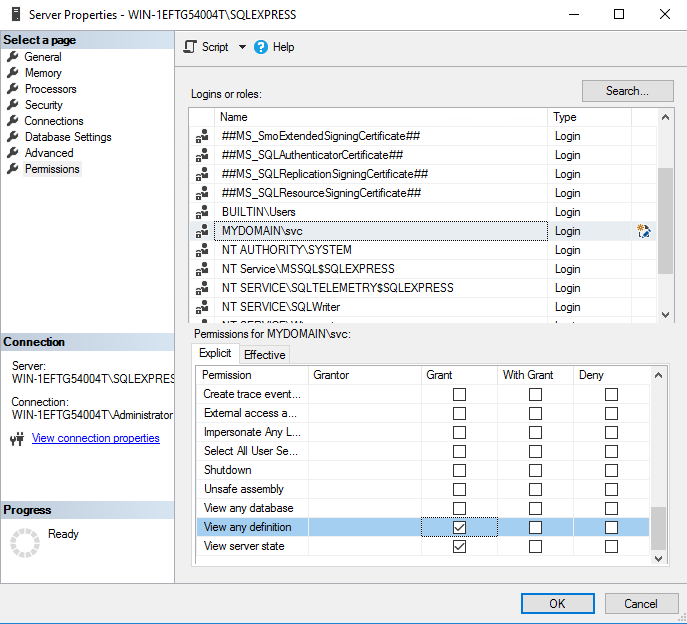

Der CIO Cockpit-User benötigt die Berechtigungen „View any definition“ und „View server state“ auf der MSSQL-Instanz.

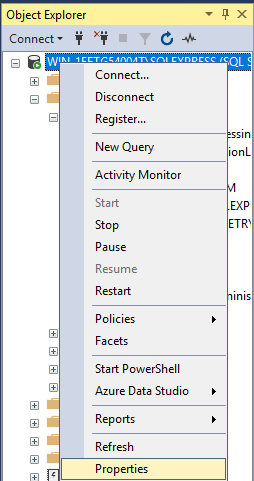

Navigation: Im „Object-Explorer“ das Kontextmenü auf der MSSQL-Instanz öffnen und „Properties“ auswählen. Das Fenster „Server Properties“ öffnet sich. Hier in der linken Leiste „Permissions“ auswählen und im rechten Fensterabschnitt den zuvor zum Login berechtigten CIO Cockpit-User aus der Liste unter „Logins or roles“ auswählen. Für diesen User können in der Tabelle „Permissions for (CIO Cockpit-User)“ unter der Liste „Logins or roles“ Berechtigungen gesetzt werden. Es müssen unter dem Reiter „Explicit“ die Berechtigungen „View any definition“ und „View server state“ gesetzt werden, indem jeweils ein Haken in der Spalte „Grant“ gesetzt wird. Das Fenster kann via „OK“ geschlossen werden.